Según los estudios de WatchGuard, El 95% del malware se oculta tras el cifrado; Los ataques de doble extorsión de grupos de ransomware aumentaron un 72% trimestre tras trimestre; Cada 39 segundos tuvo lugar un ciberataque durante este 2023, lo que supone más de 2,200 casos al día.

¿Qué es el EDR?

ENDPOINT DETECTION & RESPONSE

Es una herramienta de seguridad informática diseñada para detectar y responder en tiempo real a amenazas cibernéticas en los puntos finales conectados a la red:

- Equipos de cómputo

- Celulares

- Dispositivos IoT

- Otros dispositivos conectados a la red

¿Para qué sirve?

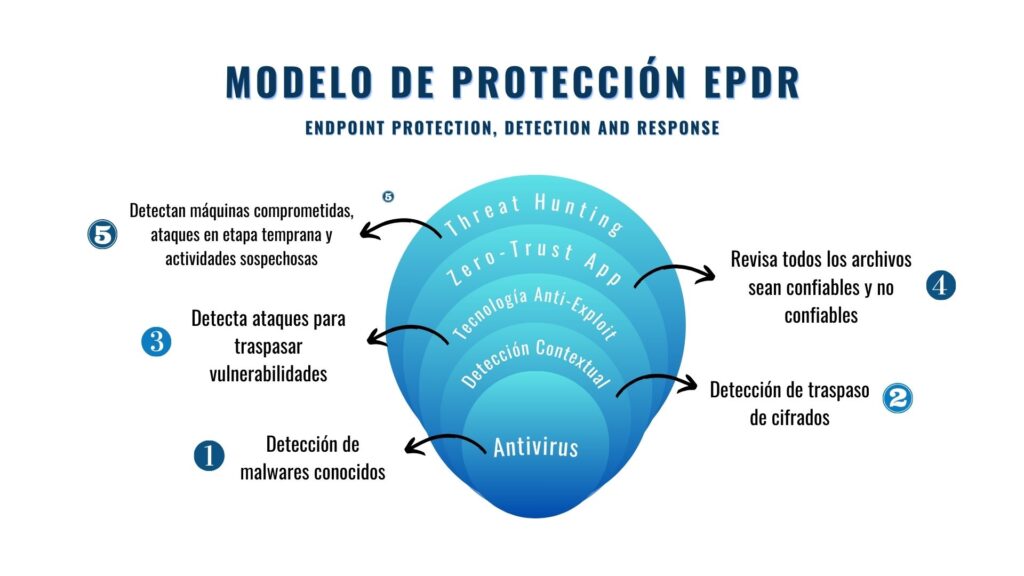

Esta herramienta EDR, proporciona una visibilidad más profunda y detallada en los puntos finales. Analizando todas las actividades en los dispositivos para detectar, analizar y clasificar archivos y actividades sospechosas:

- Función de anti-virus cotidiano:

- Detecta malwares conocidos.

- Detección de traspaso de cifrados:

- Detecta y bloquea las amenazas conocidas y desconocidas.

- Tecnología Anti-exploit:

- Identifica las vulnerabilidades y bloquea los códigos maliciosos antes de que puedan tener éxito, “parchando” las debilidades del software por medio de actualizaciones.

- Zero Trust:

- Analiza y clasifica todos los archivos y datos, aun siendo confiables antes de ser abiertos, con el objetivo de reducir al 100% las ciber-amenazas.

- Threat Hunting:

- Busca a profundidad e identifica amenazas avanzadas que puedan comprometer a los endpoints de manera automatizada sin pasar por alto ninguna actividad sospechosa.

Te recomendamos estas protecciones de EDR (Endpoint Detection & Response) “Anti-Virus Reforzado”:

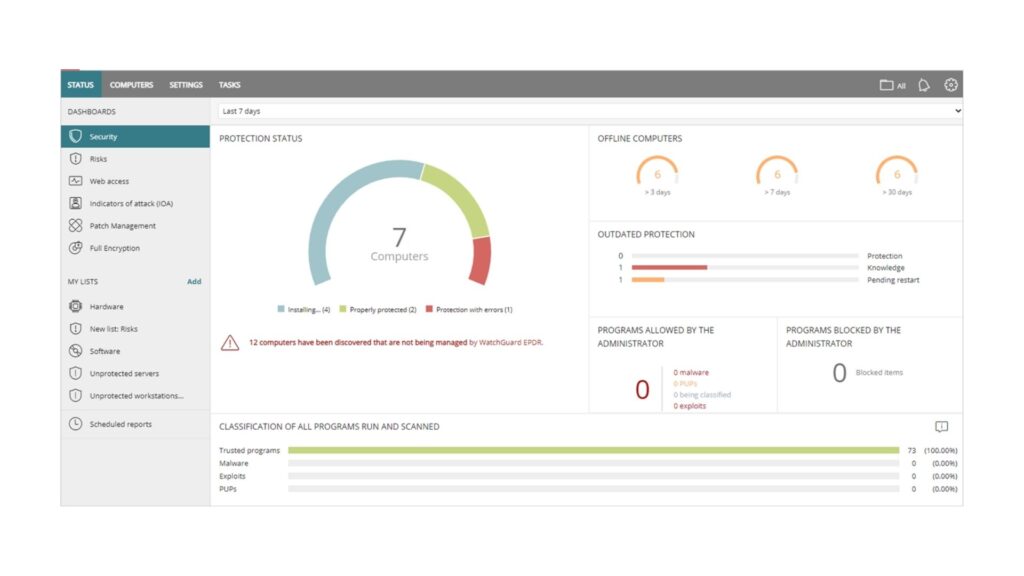

1. EPDR

Tiempo de licenciamiento: 1 a 3 años

Idiomas: Todos los idiomas

Herramientas incluidas:

- Anti-virus

- Detección de traspaso de cifrados

- Tecnología Anti-exploit

- Zero Trust

- Threat Hunting

- Consola en la nube para visibilidad integral de todos los endpoints.

Compatibilidad:

- Windows, Linux, Android, MacOS

Diferenciadores:

- Incluye Threat Hunting Service sin costo extra

- Incluye Zero Trust Application Service sin costo extra

- Gestión centralizada y motor de búsqueda de IoCs compatible con reglas STIX y YARA

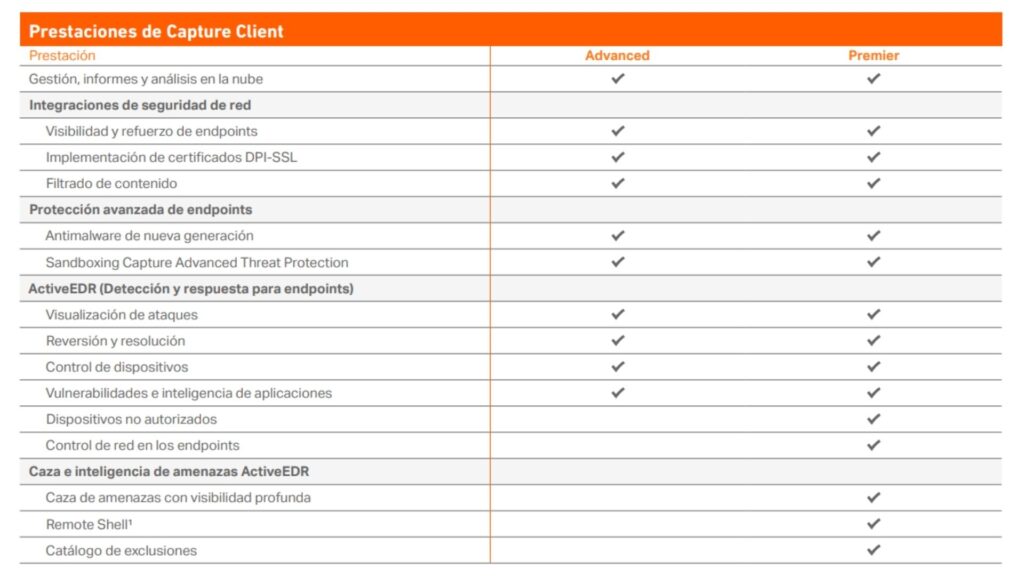

2. CAPTURE CLIENT

Tiempo de licenciamiento: 1 año de contratación incluye 6 meses adicionales.

Idiomas: Inglés

Herramientas incluidas:

- Gestión, informes y análisis de la nube

- Integraciones de seguridad de red

- Protección avanzada de endpoints

- Active EDR (Detección y Respuesta

- para Endpoints)

- Active EDR

- Caza e inteligencia de amenazas EDR

Compatibilidad:

- Windows, MacOS, Linux

Diferenciadores:

- Incluye Threat Hunting Service sin costo extra

- Incluye Zero Trust Application Service sin costo extra

Antivirus Tradicional

- Protección básica

- Basado en virus ya conocidos

- Detectan los arhivos dañinos

- No dan información sobre el ataque

- Funciona cuando el virus es detectado

- Existen falsos positivos

- La búsqueda de archivos maliciosos es manual

- La gestión de este software es por cada endpoint

- Los virus potentes pueden atravezar la capa de seguridad con facilidad

- Los virus disfrazados en archivos buenos pueden atravesar la capa de seguridad

- Los reportes los debe generar el personal de TI de manera manual

VS

Endpoint Detection & Response

- Protección para virus nuevos

- Detecta virus recien existentes

- Análisis de todos los archivos

- Reportes continuos de amenazas de los endpoints

- Monitorea en todo momento las actividades del endpoints y los archivos entrantes en tiempo real

- Basado en inteligencia conductual

- Monitoreo desde una consola en la nube para visibilidad de todos los endpoints

- Acelerar la reparación de amenazas cibernéticas

- Sandboxing

- Busca, detecta y parchea vulnerabilidades del endpoint

- Rastrea el origen y evolución del malware para tomar medidas preventivas de cara a incidentes futuros

- Rastrea el origen y evolución del malware para tomar medidas preventivas de cara a incidentes futuros

- Categoriza los incidentes para actuar sobre los más críticos con rapidez.